Introducción:

En el mundo interconectado de hoy, donde las amenazas a la ciberseguridad son rampantes, un firewall protege su red informática del acceso no autorizado y actividades maliciosas. Un firewall es una barrera entre su red y el mundo exterior, Monitorear y controlar el tráfico entrante y saliente.. Este artículo le proporcionará un enfoque paso a paso sobre cómo configurar un firewall de forma eficaz., garantizando la seguridad de su red.

¿Cuáles son los pasos para configurar un firewall??

La configuración de un firewall implica varios pasos para garantizar una configuración adecuada y una protección efectiva de la red.. Estos son los pasos básicos que debes saber.:

1. Comprender los conceptos básicos

Antes de sumergirse en el proceso de configuración, es esencial comprender los conceptos básicos de los firewalls. Puede estar basado en hardware o en software.. Un firewall de hardware es un dispositivo físico que conecta su red a Internet., Mientras que los firewalls de software se instalan en computadoras individuales o dispositivos de red.. Utilizan reglas y filtros predefinidos para determinar qué paquetes de red están permitidos o denegados según criterios específicos., como direcciones IP, puertos, protocolos, y datos de la aplicación.

2. Elija la solución adecuada

Elegir la solución adecuada es fundamental a la hora de configurar una configuración de firewall para su red.. Hay varias opciones disponibles, incluyendo software comercial, software de firewall de código abierto, y cortafuegos de hardware. Considere los siguientes factores mientras aprende cómo configurar un firewall:

-

Tamaño y complejidad de la red:

Evalúe el tamaño y la complejidad de su red. Las redes más grandes con múltiples subredes o sucursales pueden requerir soluciones de nivel empresarial para manejar grandes volúmenes de tráfico y enrutamiento complejo.. Por otro lado, Las redes más pequeñas pueden estar adecuadamente protegidas mediante firewalls de software instalados en computadoras individuales..

-

Consideraciones presupuestarias:

Considere su presupuesto al elegir una solución de este tipo.. El software de firewall comercial a menudo tiene una tarifa de licencia, mientras que el código abierto suele ser gratuito. El hardware puede requerir una inversión inicial mayor, pero puede proporcionar una protección integral de la red..

-

Características y funcionalidad requeridas:

Identifique las características y funcionalidades específicas que necesita en una configuración de firewall. Algunas características comunes incluyen el filtrado de paquetes., inspección de estado, puertas de enlace a nivel de aplicación, red privada virtual (vpn) apoyo, sistemas de detección y prevención de intrusiones (ID/IPS), y filtrado de contenidos. Determine qué características son esenciales para los requisitos de seguridad de su red..

-

Facilidad de gestión:

Evalúa la facilidad de gestión sabiendo cómo configurar un firewall. Considere factores como la interfaz de usuario, opciones de configuración, y capacidades de presentación de informes. Una configuración de firewall con una interfaz fácil de usar y herramientas de administración intuitivas puede simplificar el proceso de configuración y mantenimiento continuo..

-

Escalabilidad y crecimiento futuro:

Debe planificar la escalabilidad y el crecimiento futuros de su red. Asegúrese de que la solución de firewall que elija pueda adaptarse a las crecientes demandas de su red a lo largo del tiempo.. Incluye consideraciones como la capacidad de agregar nuevas reglas., soporte para interfaces o módulos adicionales, y la disponibilidad de soporte técnico o recursos comunitarios..

-

Reputación y soporte del proveedor:

Investigue la reputación y confiabilidad del proveedor cuando aprenda a configurar un firewall. Busque proveedores establecidos con un historial de entrega de productos de calidad y soporte y actualizaciones oportunas.. Consultar opiniones de usuarios, calificaciones, y testimonios para medir la satisfacción del cliente.

-

Requisitos de conformidad:

Si su red opera dentro de industrias específicas o está sujeta a regulaciones de cumplimiento, como el estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) o Ley de Responsabilidad y Portabilidad del Seguro Médico (HIPAA), Asegúrese de que la solución de firewall cumpla con los requisitos..

-

Integración con la infraestructura existente:

Considere cómo la instalación de firewall elegida se integrará con su infraestructura de red existente.. Determine si se integra perfectamente con sus enrutadores, interruptores, y otros dispositivos de seguridad. La compatibilidad y la interoperabilidad son cruciales para garantizar operaciones fluidas y minimizar los conflictos..

-

Capacitación y soporte al usuario:

Evaluar la disponibilidad de recursos de soporte y capacitación de usuarios para la solución elegida.. Los materiales de soporte y capacitación adecuados pueden ayudar a su equipo de TI a configurar y administrar eficazmente el firewall., reducir el riesgo de configuraciones erróneas o vulnerabilidades.

Una vez que haya considerado cómo configurar un firewall, usted puede decidir el tipo que mejor se adapta a los requisitos de su red. Recuerde que no existe una solución única para todos, y lo que funciona para una organización puede no ser adecuado para otra. Es importante evaluar sus necesidades únicas y adaptar su solución de firewall.

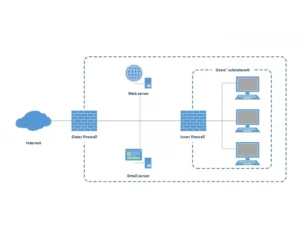

3. Determinar la ubicación

Decidir dónde colocarlo dentro de la arquitectura de su red es crucial. Típicamente, Los cortafuegos se colocan en el perímetro de la red., entre su red interna y la Internet externa. Esta configuración también permite que el firewall filtre el tráfico entrante y saliente de manera efectiva.. Considere si necesita varios firewalls para segmentar su red en diferentes zonas de seguridad, como separar a un invitado de su red interna.

4. Configurar reglas

Una vez que haya elegido y determinado su ubicación., es hora de configurar reglas de firewall. Estas reglas definen las acciones que se deben tomar cuando el tráfico de la red coincide con criterios específicos.. Comience por definir políticas predeterminadas que especifiquen cómo el firewall debe manejar el tráfico que no coincide con ninguna regla específica.. Entonces, cree reglas explícitas para permitir o denegar el tráfico según los requisitos de su red.

5. Probar y perfeccionar la configuración

Próximo, probar y perfeccionar la configuración es esencial. Ejecute varios servicios y aplicaciones de red para asegurarse de que funcionen como se espera mientras la configuración del firewall sigue siendo protectora.. Supervise los registros de su firewall con regularidad para identificar cualquier actividad sospechosa o intentos no autorizados.. Ajuste sus reglas en consecuencia según los conocimientos obtenidos del monitoreo y las pruebas..

6. Implementar medidas de seguridad adicionales

Si bien los firewalls son un componente de seguridad crucial, No se debe confiar en ellos como el único mecanismo de defensa.. Medidas de seguridad adicionales como sistemas de detección y prevención de intrusos (ID/IPS), software antivirus, y las actualizaciones periódicas de software mejorarán la postura de seguridad de su red. Comprueba las siguientes medidas de seguridad:

- Implementar un sistema de detección y prevención de intrusos (ID/IPS).

- Instale software antivirus confiable en todos los dispositivos.

- Llevar a cabo educación y capacitación de usuarios sobre las mejores prácticas de ciberseguridad..

Conclusión:

En conclusión, saber cómo configurar un firewall es muy importante. Es un paso fundamental para proteger tu red de las ciberamenazas.. Puede establecer un mecanismo de defensa eficaz comprendiendo los cortafuegos, seleccionando la solución adecuada, determinar la instalación del firewall, configurando reglas, y probando tu configuración. Recuerde que la ciberseguridad es un proceso continuo, y actualizar y mantener periódicamente la configuración y las políticas de su firewall es esencial para mantenerse al día con las amenazas emergentes.. Mantente alerta, Mantente informado, y priorice la seguridad de su red para salvaguardar sus activos digitales.