مقدمة:

في عالم اليوم المترابط, حيث تنتشر تهديدات الأمن السيبراني, يحمي جدار الحماية شبكة الكمبيوتر من الوصول غير المصرح به والأنشطة الضارة. جدار الحماية هو حاجز بين شبكتك والعالم الخارجي, مراقبة حركة المرور الواردة والصادرة والسيطرة عليها. ستزودك هذه المقالة بمنهج خطوة بخطوة حول كيفية إعداد جدار الحماية بشكل فعال, ضمان سلامة وأمن شبكتك.

ما هي خطوات إعداد جدار الحماية?

يتضمن إعداد جدار الحماية عدة خطوات لضمان التكوين المناسب والحماية الفعالة للشبكة. فيما يلي الخطوات الأساسية التي يجب أن تعرفها:

1. فهم الأساسيات

قبل الغوص في عملية الإعداد, من الضروري فهم أساسيات جدران الحماية. يمكن أن يكون إما قائمًا على الأجهزة أو قائمًا على البرامج. جدار حماية الأجهزة هو جهاز فعلي يربط شبكتك بالإنترنت, بينما يتم تثبيت برامج جدران الحماية على أجهزة الكمبيوتر الفردية أو أجهزة الشبكة. يستخدمون قواعد ومرشحات محددة مسبقًا لتحديد حزم الشبكة المسموح بها أو المرفوضة بناءً على معايير محددة, مثل عناوين IP, الموانئ, البروتوكولات, وبيانات التطبيق.

2. اختر الحل الصحيح

يعد اختيار الحل المناسب أمرًا بالغ الأهمية في إعداد تكوين جدار الحماية لشبكتك. تتوفر خيارات مختلفة, بما في ذلك البرامج التجارية, برامج جدار الحماية مفتوحة المصدر, وجدران الحماية للأجهزة. ضع في اعتبارك العوامل التالية أثناء التعرف على كيفية إعداد جدار الحماية:

-

حجم الشبكة وتعقيدها:

قم بتقييم حجم وتعقيد شبكتك. قد تتطلب الشبكات الأكبر حجمًا ذات الشبكات الفرعية أو الفروع المتعددة حلولاً على مستوى المؤسسة للتعامل مع أحجام حركة المرور العالية والتوجيه المعقد. على الجانب الآخر, قد تكون الشبكات الأصغر محمية بشكل كافٍ بواسطة برامج جدران الحماية المثبتة على أجهزة الكمبيوتر الفردية.

-

اعتبارات الميزانية:

ضع في اعتبارك ميزانيتك عند اختيار مثل هذا الحل. غالبًا ما يكون لبرامج جدار الحماية التجارية رسوم ترخيص, في حين أن المصادر المفتوحة عادة ما تكون مجانية. قد تتطلب الأجهزة استثمارًا أوليًا أعلى ولكنها يمكن أن توفر حماية شاملة للشبكة.

-

الميزات والوظائف المطلوبة:

حدد الميزات والوظائف المحددة التي تحتاجها في تكوين جدار الحماية. تتضمن بعض الميزات الشائعة تصفية الحزم, التفتيش جليل, بوابات مستوى التطبيق, شبكة خاصة افتراضية (VPN) يدعم, أنظمة كشف التسلل والوقاية منه (معرفات/IPS), وتصفية المحتوى. حدد الميزات الضرورية لمتطلبات أمان شبكتك.

-

سهولة الإدارة:

قم بتقييم سهولة الإدارة مع معرفة كيفية تكوين جدار الحماية. خذ بعين الاعتبار عوامل مثل واجهة المستخدم, خيارات الإعداد, وإمكانيات إعداد التقارير. يمكن أن يؤدي إعداد جدار الحماية مع واجهة سهلة الاستخدام وأدوات إدارة بديهية إلى تبسيط عملية الإعداد والصيانة المستمرة.

-

قابلية التوسع والنمو المستقبلي:

يجب عليك التخطيط لقابلية التوسع والنمو المستقبلي لشبكتك. تأكد من أن حل جدار الحماية الذي تختاره يمكنه استيعاب المتطلبات المتزايدة لشبكتك بمرور الوقت. ويتضمن اعتبارات مثل القدرة على إضافة قواعد جديدة, دعم واجهات أو وحدات إضافية, ومدى توفر الدعم الفني أو موارد المجتمع.

-

سمعة البائع ودعمه:

ابحث عن سمعة البائع وموثوقيته عند تعلم كيفية إعداد جدار الحماية. ابحث عن البائعين المعتمدين الذين يتمتعون بسجل حافل في تقديم منتجات عالية الجودة وتقديم الدعم والتحديثات في الوقت المناسب. تحقق من مراجعات المستخدم, التقييمات, وشهادات لقياس رضا العملاء.

-

متطلبات التوافق:

إذا كانت شبكتك تعمل ضمن صناعات محددة أو تخضع للوائح الامتثال, مثل معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) أو قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA), التأكد من أن حل جدار الحماية يلبي المتطلبات.

-

التكامل مع البنية التحتية القائمة:

فكر في كيفية تكامل تثبيت جدار الحماية الذي تم اختياره مع البنية الأساسية لشبكتك الحالية. تحديد ما إذا كان يتكامل بسلاسة مع أجهزة التوجيه الخاصة بك, مفاتيح, وغيرها من الأجهزة الأمنية. يعد التوافق وقابلية التشغيل البيني أمرًا بالغ الأهمية لضمان سلاسة العمليات وتقليل التعارضات.

-

تدريب المستخدم والدعم:

تقييم مدى توفر تدريب المستخدمين وموارد الدعم للحل المختار. يمكن أن يساعد التدريب المناسب ومواد الدعم فريق تكنولوجيا المعلومات لديك على تكوين جدار الحماية وإدارته بشكل فعال, تقليل مخاطر التكوينات الخاطئة أو نقاط الضعف.

بمجرد أن تفكر في كيفية إعداد جدار الحماية, يمكنك تحديد النوع الذي يناسب متطلبات شبكتك. تذكر أنه لا يوجد حل واحد يناسب الجميع, وما يصلح لمنظمة ما قد لا يصلح لمنظمة أخرى. من المهم تقييم احتياجاتك الفريدة وتصميم حل جدار الحماية الخاص بك.

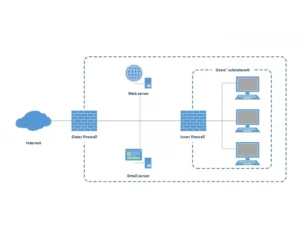

3. تحديد التنسيب

يعد تحديد مكان وضعه ضمن بنية الشبكة الخاصة بك أمرًا بالغ الأهمية. عادة, يتم وضع جدران الحماية على محيط الشبكة, بين شبكتك الداخلية والإنترنت الخارجي. يسمح هذا الإعداد أيضًا لجدار الحماية بتصفية حركة المرور الواردة والصادرة بشكل فعال. فكر فيما إذا كنت بحاجة إلى جدران حماية متعددة لتقسيم شبكتك إلى مناطق أمان مختلفة, مثل فصل الضيف عن شبكتك الداخلية.

4. تكوين القواعد

بمجرد اختيارك وتحديد موضعه, حان الوقت لتكوين قواعد جدار الحماية. تحدد هذه القواعد الإجراءات التي يجب اتخاذها عندما تتطابق حركة مرور الشبكة مع معايير محددة. ابدأ بتحديد السياسات الافتراضية التي تحدد كيفية تعامل جدار الحماية مع حركة المرور التي لا تتطابق مع أي قاعدة محددة. ثم, إنشاء قواعد صريحة للسماح بحركة المرور أو رفضها بناءً على متطلبات شبكتك.

5. اختبار وتحسين الإعدادات

التالي, يعد اختبار الإعدادات الخاصة بك وتحسينها أمرًا ضروريًا. قم بتشغيل خدمات وتطبيقات الشبكة المختلفة للتأكد من أنها تعمل كما هو متوقع بينما يظل تكوين جدار الحماية وقائيًا. قم بمراقبة سجلات جدار الحماية الخاص بك بانتظام لتحديد أي نشاط مشبوه أو محاولات غير مصرح بها. اضبط قواعدك وفقًا لذلك استنادًا إلى الرؤى المكتسبة من المراقبة والاختبار.

6. تنفيذ تدابير أمنية إضافية

في حين أن جدران الحماية هي عنصر أمني حاسم, ولا ينبغي الاعتماد عليها باعتبارها آلية الدفاع الوحيدة. تدابير أمنية إضافية مثل أنظمة كشف التسلل والوقاية (معرفات/IPS), برامج مكافحة الفيروسات, وستعمل تحديثات البرامج المنتظمة على تحسين الوضع الأمني لشبكتك. تحقق من التدابير الأمنية التالية:

- تنفيذ نظام كشف التسلل والوقاية منه (معرفات/IPS).

- قم بتثبيت برامج مكافحة الفيروسات الموثوقة على جميع الأجهزة.

- إجراء تعليم المستخدم والتدريب على أفضل ممارسات الأمن السيبراني.

خاتمة:

ختاماً, معرفة كيفية إعداد جدار الحماية أمر بالغ الأهمية. إنها خطوة أساسية نحو حماية شبكتك من التهديدات السيبرانية. يمكنك إنشاء آلية دفاع فعالة من خلال فهم جدران الحماية, اختيار الحل الصحيح, تحديد تثبيت جدار الحماية, قواعد التكوين, واختبار إعداداتك. تذكر أن الأمن السيبراني هو عملية مستمرة, يعد تحديث وصيانة إعدادات وسياسات جدار الحماية لديك بشكل منتظم أمرًا ضروريًا لمواكبة التهديدات الناشئة. كن يقظًا, البقاء على علم, وإعطاء الأولوية لأمن شبكتك لحماية الأصول الرقمية الخاصة بك.